참고자료

https://jung-story.tistory.com/38

데이터통신 & 네트워크 (네트워크에 대한 이해)

네트워크에 대한 이해를 하기 위해서 이번에는 L2 , L3 , L4 계층에 대해서 간단하게 알아보도록 하겠습니다. 데이터 링크 계층 (L2계층) 데이터 링크 계층(영어: data link layer)은 장치 간 신호를 전달하는 물..

jung-story.tistory.com

https://jung-story.tistory.com/39

데이터통신 & 네트워크 ( 서비스 거부(DOS) 공격)

이번에는 서비스 거부(DOS) 공격에 대해서 알아보도록 하겠습니다. 서비스 거부(DOS) 공격 서비스 거부(DOS) 공격이란 일종의 훼방과 같습니다. 방해를 받기 때문에 서비스를 제공하고 싶어도 제공하지 못하게 하..

jung-story.tistory.com

https://jung-story.tistory.com/40

데이터통신&네트워크 (스니핑 공격)

저번에는 Dos 공격에 대해서 알아보았습니다. https://jung-story.tistory.com/39 데이터통신 & 네트워크 ( 서비스 거부(DOS) 공격) 이번에는 서비스 거부(DOS) 공격에 대해서 알아보도록 하겠습니다. 서비스 거부..

jung-story.tistory.com

https://jung-story.tistory.com/41

데이터통신&네트워크 (스푸핑 공격)

https://jung-story.tistory.com/39 Dos 공격 데이터통신 & 네트워크 ( 서비스 거부(DOS) 공격) 이번에는 서비스 거부(DOS) 공격에 대해서 알아보도록 하겠습니다. 서비스 거부(DOS) 공격 서비스 거부(DOS) 공격이..

jung-story.tistory.com

https://jung-story.tistory.com/42

데이터통신&네트워크 (세션 하이재킹 공격)

이번에는 세션 하이재킹 공격에 대해서 알아보겠습니다. 아래에 있는 링크는 이번에 알아볼 내용과 관련이 있으며 참고하시면 좋습니다! https://jung-story.tistory.com/38?category=826625 데이터통신 & 네트워..

jung-story.tistory.com

개요

이번에는 무선 네트워크 공격과 보안에 대해서 알아보겠습니다.

무선 랜

기본적으로 Ethernet Like 개념으로서, 보통 내부 네트워크의 확장으로서 이용됨. 무선 랜을 사용하기 위해서는

내부의 유선 네트워크에 AP(Access Point) 장비를 설치해야 합니다.

AP 보안

- 물리적인 보안 및 관리자 패스워드 변경

- AP 보호를 위한 첫 번째 사항은 물리적인 보안

- AP는 전파가 건물 내에 한정되도록 전파 출력을 조정하고, 건물 안쪽의 중심부의 눈에 쉽게 띄지 않는 곳에 설치

- 설치한 후에 AP의 기본 계정 패스워드는 반드시 재설정해야 합니다.

- SSID 브로드캐스팅 금지

- AP를 탐색하면 나타나는 각 AP의 이름이 바로 SSID(Service Set Identifier) 임.

- 무선 랜에서 가장 설정하기 쉬운 보안 사항은 이 SSID가 AP 탐색에 쉽게 노출되지 않도록 SSID의 브로드캐스팅을 막는 것입니다.

무선 랜 통신 암호화

- WEP(Wired Equivalent Privacy)의 암호화

- 무선 랜을 암호화하는 가장 기본적인 방법입니다.

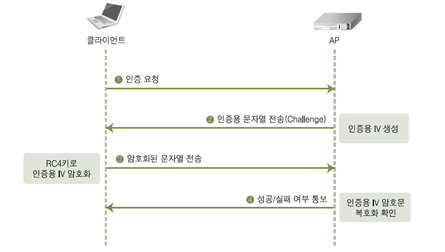

1. 클라이언트에서 AP에 인증을 요청합니다.

2. AP는 무작위로 IV(Initial Vector)를 생성하여 클라이언트에 전달합니다.

3. 클라이언트는 전달받은 IV를 본인이 알고 있는 WEP 키(RC4 키-Rivest Cipher4)로 암호화하여 AP에 전송합니다.

4. AP는 전달받은 암호문을 WEP 키로 복호화하여 본인이 최초 전송한 IV와 일치하면 연결을 허락합니다.

무선 랜 통신 암호화

WEP의 암호화

WEP 키를 이용한 무선 랜 암호화 통신의 보안성은 그다지 높지 않습니다.

통신 과정에서 IV는 무작위로 생성되어 암호화 키에 대한 복호화를 어렵게 하지만, 24비트의 IV는 24비트의 짧은 길

이로 인해 반복되어 사용되기 때문입니다.

WPA, WPA-PSK의 암호화

WPA(WiFi Protected Access)는 키값이 쉽게 깨지는 WEP의 취약점을 보완하기 위해 개발되었습니다.

데이터 암호화를 강화하기 위해 TKIP(Temporal Key Integrity Protocol)라는 알고리즘을 사용합니다.

WEP와 달리 WPA는 단순한 패킷 수집을 통해서 크랙이 이루어지지 않지만, 최초 인증 과정에서 인증 패킷이 노출될 경우 간단한 패스워드는 몇 시간~며칠 만에 크래킹 됩니다.

EAP와 802.1x의 암호화

WPA-EAP로 불리는 WPA Enterprise 방식은 인증 및 암호화를 강화하기 위해 다양한 보안 표준 및 알고리즘을

채택했습니다.

그중 가장 중요하고 핵심적인 사항은 유선 랜 환경에서 포트 기반 인증 표준으로 사용되는 IEEE 802.1x 표준과

함께, 다양한 인증 메커니즘을 수용할 수 있도록 IETF의 EAP 인증 프로토콜을 채택한 것입니다.

802.1x/EAP(Extensible Authentication Protocol)이 개인 무선 네트워크의 인증 방식과 비교해 추가된 사항

1. 사용자에 대한 인증을 수행

2. 사용 권한을 중앙 관리

3. 인증서, 스마트카드 등의 다양한 인증을 제공

4. 세션별 암호화 키를 제공

1. 클라이언트는 AP에 접속을 요청한다. 이때 클라이언트와 AP는 암호화되지 않은 통신을 수행한다. 그러나 클라이언트

가 AP와 연결된 내부 네트워크로 접속하는 것은 AP에 의해 차단이 됩니다.

2. RADIUS 서버는 클라이언트에 인증 Challenge를 전송합니다.

3. 클라이언트는 Challenge에 대한 응답으로서 최초로 전송받은 Challenge 값, 계정, 패스워드에 대한 해시 값을 구하여

RADIUS 서버에게 전송합니다.

4. RADIUS 서버는 사용자 관리 DB 정보에서 해당 계정의 패스워드를 확인하며, 연결 생성을 위해 최초로 전송한 Challenge의 해시 값을 구하여 클라이언트에서 전송받은 해시 값과 비교합니다.

5. 해시 값이 일치하면 암호화 키를 생성합니다.

6. 생성한 암호화 키를 클라이언트에게 전달합니다.

7. 전달받은 암호화 키를 이용하여 암호화 통신을 수행합니다.

이렇게 이번에는 무선 네트워크 공격과 보안에 대해서 알아보았습니다.

'서버 > 데이터통신&네트워크' 카테고리의 다른 글

| DMZ or Proxy 프록시 서버란? (DMZ 및 프록시 서버 개념 및 사용이유) (0) | 2021.07.26 |

|---|---|

| 데이터통신&네트워크 (세션 하이재킹 공격) (0) | 2019.12.04 |

| 데이터통신&네트워크 (스푸핑 공격) (0) | 2019.12.04 |

| 데이터통신&네트워크 (스니핑 공격) (0) | 2019.12.04 |

| 데이터통신 & 네트워크 ( 서비스 거부(DOS) 공격) (0) | 2019.12.04 |